접속을 해보니 QR코드가 나왔다.

어떠한 정보를 담고 있는듯 한데 하나 하나 맟추는것도 방법이겠다. (어느세월에...???)

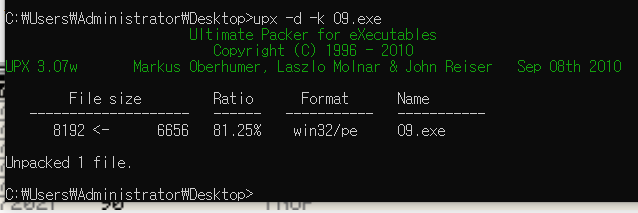

개발자도구를 사용해서 소스코드를 분석 해보았다.

보통 웹에서 어떠한 동작이나 이벤트들은 자바스크립트로 작성된 경우가 많다고 한다.

/*<![CDATA[*/

$(function(){ $('#join_img').attr('src',unescape('.%2f%69%6d%67%2f%71%72%2e%70%6e%67'));

$('#join_img').jqPuzzle({rows:6,cols:6,shuffle:true,numbers:false,control:false,style:{overlap:false}});

hide_pz();});

function hide_pz(){

var pz=$('#join_img div'); if(pz[pz.length-2]){$(pz[1]).remove();$(pz[pz.length-2]).remove();}else{setTimeout("hide_pz()",5);}

}

/*]]>*/

이미지의 id 값을 src로 사용을 하는것 처럼 보이는데 unescape가 뭔지 모르겠다 .

구글링을 하는것도 방법이겠지만 직접 콘솔에 입력을 해보았다.

$unescape('.%2f%69%6d%67%2f%71%72%2e%70%6e%67');

"./img/qr.png"

이미지를 사용하는것을 확인 할 수 있다.

unescape를 이용해서 QR코드의 정보를 해독하는것 같다.

QR 코드(영어: QR code, Quick Response code)은 흑백 격자무늬 패턴으로 정보를 나타내는 매트릭스 형식의 이차원 코드이다. 비슷한 용도로 먼저 사용된 이 차원 코드로는 바코드가 있다. 바코드는 이름 그대로 단순한 막대기 모양의 바를 이차원으로 나열한 것이다 - Wiki pedia

Url에 해당 이미지를 입력하면 온전한 QR코드가 나오지 않을까?

정상적으로 나오는데 이 QR코드의 내용을 확인 할 수 있다면??

휴대폰으로 찍어도 되지 않을까 -> 사실 이 방법도 있긴한데 안해봤다.

온라인 디코더를 이용해서 QR코드를 확인을 했다.

해당 URL 주소로 이동을 해보니 플래그가 나왔다.

성공!!

'CTF > WebHacking' 카테고리의 다른 글

| Wargame.kr - fly me to the moon (0) | 2021.02.16 |

|---|---|

| Wargame.kr - WTF_CODE (0) | 2021.02.13 |

| Wargame.kr - login filtering (0) | 2021.02.12 |

| Wargame.kr - flee button (0) | 2021.02.11 |

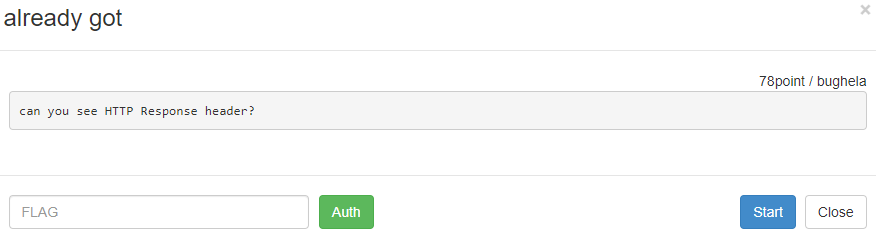

| Wargame.kr - already got (0) | 2021.02.11 |