먼저 해당 파일을 다운로드 해준다

PUSHAD가 보이는데 당연히 실행하다 보면 POPAD가 있을것이다

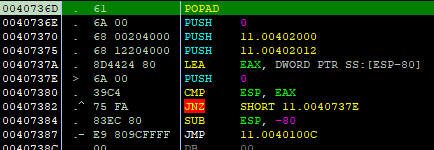

그래서 POPAD를 찾았다

POPAD 다음에 PUSH로 특정한 값을 스택에 적재하는것을 볼 수 있는데 계속 실행해보면

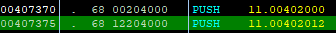

반복되는 부분이 있어서 그 부분은 브레이크 포인트를 걸지 않고 나머지는 전부 다 브레이크 포인트를 걸고 실행을 시켰더니 안보이던 문자열이 보였다.

문자열 검색을 통해서 해당 함수로 이동 해보았다

계속 실행해보니 00407387에서 JMP 구문으로 이동한다 그래서 실행을 했더니 해당 주소로 점프를 하고 난 뒤에 해당 주소에서 실행이 되었다.

그래서 아까전에 확인했던 문자열은 StolenByte인거 같고, OEP는 0040100C 인것 같았지만 위의 주소에 NOP가 있어서

맨 처음 주소인 00401000이 OEP이다

-> 0040100068002040006812204000

'CTF > Reversing' 카테고리의 다른 글

| Code Engn Basic RCE Level 12 (0) | 2021.05.14 |

|---|---|

| Code Engn Basic RCE level 10 (0) | 2021.01.28 |

| Code Engn Basic RCE level 9 (0) | 2021.01.25 |

| Code Engn Basic RCE level 8 (0) | 2020.12.04 |

| Code Engn Basic RCE level 7 (0) | 2020.12.03 |