힌트를 확인해보면...

The password for the next level is stored in a file somewhere under the inhere directory and has all of the following properties:

human-readable // 사람이 읽을 수 있음

1033 bytes in size // 1033 바이트 크기

not executable // 실행권한이 없음

라는 힌트를 얻을 수 있다.

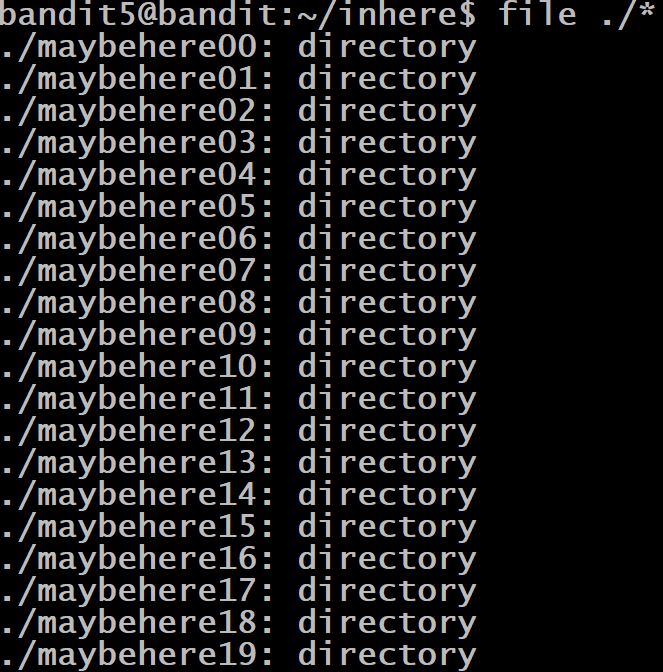

확인을 해보면 여러가지 디렉토리들이 보인다.

여기서 우리가 확인해야할 것은 힌트에 나온 3가지이다.

3가지 조건을 모두 가지고 있다면 그것이 패스워드가 될 것이다.

그래서 권한을 확인하기로 했다.

여기서 알 수 있는 것은 inhere 디렉토리 안에 있는 maybehere00~19까지 모두 실행권한이 없다.

그러므로 inhere 안에 있으면서 실행권한이 없다는 조건을 가지기 위해선 이들 중 하나가 패스워드와 관련이 있을 것이다.

그렇기에 다음조건을 가지고 있는지 확인 해보면 되는데 파일의 크기를 알아보기로 했다.

첫번째로 파일인지 디렉토리인지 유형을 확인해 봤다.

file ./*

전부 다 디렉토리인것을 확인했다.

그럼 해당 디렉토리들 중 디렉토리 안에 있는 파일중 하나가 될 것이다.

inhere 안에 있으면서 실행권한이 없어야 하고 크기는 1033 바이트 여야 한다.

find를 통해서 찾아보았다.

find -size 1033c

/home/bandit5/inhere/maybehere07 안에 있는 .file2라는 파일의 크기가 1033바이트라고 한다/

그럼 다시 조건을 생각해보면 아래와 같다.

1. inhere 디렉토리 안에 있음

2. 실행 권한이 없음

3. 사람이 읽을 수 있는 파일

4. 파일 크기는 1033 바이트

그렇다면 3가지는 확인을 했고, 사람이 읽을 수 있는파일인지 아닌지만 확인하면 될 것이다.

그래서 해당 경로로 이동 후 확인을 해봤다.

확인을 해보니 우리가 봤던 파일이 보이는데 실행권한이 없다는 것을 알 수 있다.

그리고 inhere 디렉토리 안에 있었던 것도 경로를 통해 확인 할 수 있다.

그리고 find를 사용하여 크기가 1033 바이트인 것도 확인을 했다.

이제 사람이 읽을 수 있는 파일인지 아닌지만 확인하면 된다.

아스키코드로 되어있는 텍스트파일이다. 그렇다는 것은 사람이 읽을 수 있다는 이야기가 되면서

힌트에서 말했던 조건들을 모두 가지고 있기에 이것이 패스워드가 된다는 것을 알 수 있다.

그래서 cat으로 한번 확인해주면 된다.

패스워드를 얻을 수 있었다.

'CTF > Pwnable' 카테고리의 다른 글

| How to using Linux Bandit Level 7 ~ Level 8 (0) | 2024.01.30 |

|---|---|

| How to using Linux Bandit Level 6 ~ Level 7 (0) | 2024.01.30 |

| How to using Linux Bandit Level 4 ~ Level 5 (0) | 2024.01.30 |

| How to using Linux Bandit Level 3 ~ Level 4 (0) | 2024.01.30 |

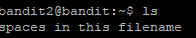

| How to using Linux Bandit Level 2 ~ Level 3 (0) | 2024.01.30 |