어느 도시에서 만나는지 즉 만날 장소를 고르면 되는것 같다.

해당 파일을 다운로드하여 확인을 해보니

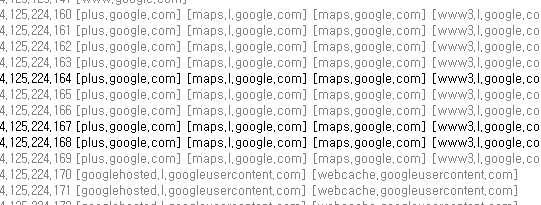

google에 접속한 패킷이 보인다.

자세히 알아보기 위해서 트래픽을 확인해보았다.

트래픽이 많으면 그 중에서 찾을 수 있는 확률이 높으니까

network miner로 pcap파일을 열어서 확인해보니 google maps에 들어간 흔적이 보인다.

메세지의 내용을 확인해보았다.

Hi Greg,

I am so sorry I no-showed. I wanted to make sure you didn't bring any friends :)

We can try and meet up again though!

Here is the password for where you should meet me: S3cr3tVV34p0n

Can't wait for you to get here!

Betty

첫번째 패스워드는 S3cr3tVV34p0n이라는것을 알아냈다.

Hi Betty,

I've got the password, I'll be there

Greg

두번째 메세지에서는 크게 얻을것이 없다.

DCC SEND r3nd3zv0us 2887582002 1024 819200

세번째 메세지는 DCC SEND라고 한다. -> 뭔지 몰라서 구글링 했다.

DCC SEND라고 나왔다는것은 Greg 이랑 Betty가 IRC 통신을 주고 받았다는 이야기가 된다.

위의 설명대로 추합해보면

DCC SEND

r3nd3zv0us - 파일이름

2887582002 - ip

1024 - port

819200 - 파일크기

r3nd3zv0us라는 파일을 1024 포트로 전송했다는것을 알 수 있다.

포트번호를 확인해주고 Stream 해보았다.

암호화된 문자열이 보인다.

DCC SEND 메세지로 봤었던 것을 참고하여 파일크기를 819KB로 동일하게 맟춰주고

save as로 저장했다.

save as로 와이어샤크로 카빙했던 파일을 저장하고 True crypt로 마운트를 해주었다.

패스워드를 입력해야하는데 첫번째 메세지에서 패스워드는

S3cr3tVV34p0n을 알고있기 때문에 입력해주었다.

마운트를 하고 나면 해당 경로에 파일이 2개 생성된것을 확인 할 수 있는데

열어서 확인해보았다.

라스베가스 사진이 나오고 그다음에 라스베가스에서 보자는 메세지가 보인다.

아마도 만나는 장소는 LAS_VEGAS 인거 같다.

성공!!

'CTF > Forensic' 카테고리의 다른 글

| DefCon#21#6 (0) | 2021.03.05 |

|---|---|

| DefCon#21#5 (0) | 2021.03.05 |

| DefCon#21#4 (0) | 2021.02.28 |

| DefCon#21#3 (0) | 2021.02.25 |

| DefCoN#21#1 (0) | 2021.02.24 |